هکرها با هدف معدنکاوی رمزارز به ابرکامپیوترهای اروپایی حمله کردند

به گزارش می متالز، گزارشهای امنیتی تأیید میکنند که ابرکامپیوترهای متعددی در سرتاسر اروپا در هفتهی گذشته به بدافزارهای معدنکاوی رمزارز آلوده شدهاند. آلوده شدن ابرکامپیوترهایی در بریتانیا، آلمان و سوئیس تأیید شده است و محققان، احتمال آلوده بودن یک ابرکامپیوتر در اسپانیا را نیز بالا میدانند. ابرکامپیوترهای آلوده، برای انجام تحقیقات امنیتی و بررسی وضعیت آلودگی، بهطور موقت خاموش شدهاند.

اولین گزارش حمله به ابرکامپیوترها هفتهی گذشته ازطرف گروه تحقیقاتی در دانشگاه ادینبرو منتشر شد که از ابرکامپیوتر ARCHER استفاده میکند. این دانشگاه، سوءاستفادهی امنیتی در نودهای ورودی ARCHER را تأیید و سپس کامپیوتر را با هدف بازرسیهای امنیتی خاموش کرد. گروه امنیتی همچنین رمزهای عبور SSH را با هدف جلوگیری از نفوذهای بیشتر در آینده، تغییر دادند.

سازمان bwHPC، فعال در حوزهی تحقیقات پیرامون ابرکامپیوترها در ایالت بادن-وورتمبرگ آلمان، هفتهی گذشته در گزارشی از نفوذ احتمالی مشابه به پنج مجموعهی کامپیوتری قدرتمند خبر داد که به همین خاطر مجبور به تعطیلی شدهاند. کامپیوترهای زیر، مشکوک به نفوذ و آلودگی امنیتی بودند:

ابرکامپیوتر Hawk در مرکز پردازش فوق قدرتمند اشتوتگارت (HLRS) در دانشگاه اشتوتگارت

خوشههای پردازشی bwUniCluster 2.0 و ForHLR II در مؤسسهی فناوری کارلسروله (KIT)

ابرکامپیوترهای علوم کوانتوم و شیمی bwGorCluster JUSTUS در دانشگاه اولم

ابرکامپیوترهای تحقیقات بیوانفورماتیک bwForCluster BinAC در دانشگاه توبینگن

گزارشها از نفوذ و آلودهسازی ابرکامپیوترها در هفتهی گذشته ادامه داشت و محقق امنیتی، فلیکس فون لایتنر در پستی وبلاگی از نفوذ احتمالی به ابرکامپیوتر در بارسلونای اسپانیا خبر داد. او در مطلب خود ادعا کرد که این ابرکامپیوتر هم احتمالا دچار سوءاستفادهی امنیتی شبیه به گزارشهای قبلی شده و مجبور به تعطیلی شده است.

در پایان هفتهی گذشته، گزارشهای بیشتری از رخدادهای مشابه منتشر شدند. اولین گزارش از مرکز کامپیوتری لایبنیتز (LRZ) منتشر شد که تحت مدیریت آکادمی علوم باواریایی فعالیت میکند. گزارش جدید ادعا میکرد که این مؤسسه، اتصال اینترنتی یک خوشهی ابرکامپیوتری را بهخاطر نفوذ امنیتی، قطع کرده است. یک روز بعد، گزارشی مشابه از مرکز تحقیقات یولیش در شهر یولیش آلمان منتشر شد. مقامها ادعا میکردند که مجبور به خاموشی ابرکامپیوترهای JURECA و JUDAC و JUWELS شدهاند و دلیل آن را هم «رخداد امنیتی IT» بیان کردند.

در روزهای گذشته، گزارشهای نفوذ مشابهی در آلمان منتشر شد. دانشمند آلمانی، رابرت هلینگ تحقیقی پیرامون یک بدافزار منتشر کرد که یک خوشهی ابرکامپیوتری را در دانشکدهی فیزیک دانشگاه لودویگ ماکسیمیلیان مونیخ آلمان، آلوده کرده بود. مرکز پردازشهای علمی سوئیس در زوریخ موسوم به CSCS هم گزارش مشابهی منتشر کرد و از قطع دسترسی خارجی به زیرساخت ابرکامپیوتری خود خبر داد. آنها هم رخداد امنیتی را بهعنوان دلیل قطع دسترسی بیان کردند که تا رسیدن به وضعیت امن، ادامه داشت.

نقوذ به ابرکامپیوترها ازطریق ابزارهای ورودی SSH

هیچیک از مراکزی تحقیقاتی که گزارش نفوذ به ابرکامپیوترها را منتشر کردند، اطلاعاتی جزئی از چگونگی نفوذ بیان نکردند. دراینمیان، گروه واکنش امنیتی کامپیوتری در مؤسسهی European Grid Infrastructure در گزارشی از بدافزارها و فاکتورهای شناسایی نفوذ به شبکه پیرامون رخدادهای مذکور منتشر کرد. این مؤسسه، مسوولیت انجام تحقیقات کاربری را روی ابرکامپیوترهای فعال در اروپا برعهده دارد.

نمونههای بدافزار که توسط مؤسسهی EGI منتشر شد، توسط گروه امنیت سایبری Cado مورد مطالعه قرار گرفت. این شرکت آمریکایی پس از بررسیهای اولیه اعلام کرد که مجرمان سایبری با سوءاستفاده از اعتبارنامههای ورود SSH به سیستمها، موفق به نفوذ شدهاند. ظاهرا اعتبارنامهها از اعضای گروههای تحقیقات دانشگاهی به سرقت رفتهاند که برای انجام تحقیقات، به ابرکامپیوترها دسترسی داشتهاند. اطلاعات ورودی SSH به سرقترفته، متعلق به دانشگاههایی در کانادا و چین و لهستان بودند.

کریس دومان، همبنیانگذار شرکت تحقیقاتی کادو میگوید درحالحاضر هیچ سندی مبنی بر انجام تمامی نفوذها توسط یک گروه سایبری واحد در دست نیست. البته فاکتورهایی همچون نام مشابه بدافزار در چند حمله و نشانگرهای نفوذ شبکهای نشان میدهد که احتمالا یک گروه، مسوول نفوذ به ابرکامپیوترها بودهاند.

دومان درنتیجهی تحلیلهای خود ادعا میکند که مجرم سایبری بهمحض نفوذ به نود ابرکامپیوتر، با سوءاستفاده از آسیبپذیری CVE-2019-15666 دسترسی ریشهای به کامپیوتر پیدا میکند. او سپس اپلیکیشن معدنکاو را روی ابرکامپیوتر نصب میکرده است تا رمزارز مونرو (XMR) معدنکاوی کند.

نکتهی تأسفبار در نفوذ سایبری اخیر این است که بسیاری از سازمانهای بالا، در هفتههای گذشته اعلام کردند که درحال انجام تحقیقات پیرامون ویروس کرونا هستند. تعطیلی ابرکامپیوتر آنها برای رفع چالشهای امنیتی، بهمعنای توقف تحقیقات و تأخیر در رسیدن به نتایج احتمالی برای مقابله با همهگیری خواهد بود.

نفوذ به ابرکامپیوترها و نصب معدنکاوهای رمزارز، برای اولینبار اتفاق نمیافتد. البته این اولینبار است که مجرمان سایبری، موفق به نصب بدافزار شدهاند. در رخدادهای قبلی، اغلب یک کارمند بهصورت مخفیانه و با هدف سود شخصی، اپلیکیشنهای معدنکاو را روی ابرکامپیوترها نصب کرده بود. بهعنوان مثال، مقامهای روسی در فوریهی ۲۰۱۸ یک مهندس مرکز هستهای کشور را با اتهام سوءاستفاده از ابرکامپیوتر آژانس برای معدنکاوی رمزارز دستگیر کردند. یک ماه بعد، مقامهای استرالیایی تحقیقات مشابهی را در اداره هواشناسی استرالیا اجرا کردند که در آن، مهندسان سازمان از ابرکامپیوتر آژانس برای معدنکاوی سوءاستفاده کرده بودند.

رخدادهای اخیر نشان میدهد مجرمان سایبری بهدنبال منابع بزرگ و پرسودتری برای سوءاستفاده هستند. آنها درآمد از رمزارز را بهعنوان جریانی پایدار برای خود در نظر دارند و علاوه بر رویکردهایی همچون نصب باجافزارهای سازمانی، معدنکاوها را نیز بار دیگر به اولویت خود اضافه کردهاند.

آگهی مناقصه عمومی دو مرحلهای "انجام خدمات مهندسی معکوس قطعات و تجهیزات کلیه کارخانجات و پروژههای شرکت جهان فولاد سیرجان" - شماره مناقصه: ۳۸-۰۴-خ-م

تلاش برای تنوع در سبد انرژی برق کشور

ناترازی انرژی و تعرفههای بالا همچنان معضلاند

مزایده شماره PF۱۴۰۴۰۱ شرکت جهان فولاد سیرجان

رونمایی از چکش هیدرومکانیکی پاوربولت ایرانی با حضور مدیرعامل شرکت ملی مس

آگهی تجدید مناقصه عمومی دو مرحلهای "خرید، نصب، راهاندازی و گارانتی ۲ (دو) عدد الکترود مسی آبگرد (Water Cooled Copper Electrode for EAF Slag Door) شرکت جهان فولاد سیرجان" - شماره مناقصه: ۵۳-۰۴-ک-م

فولاد در تقاطع بحران و راهکار

مدیرعامل شرکت فولاد خوزستان در پیامی روز خبرنگار را تبریک گفت

واگذاری ۲۷۰ پروانه اکتشاف به بخش خصوصی

تقدیر از خبرنگاران ورزشی استان هرمزگان

به دنبال تقویت تیمهای پایه ورزشی هرمزگان هستیم

حمایت فولاد هرمزگان از ورزش؛ از ردههای پایه تا لیگهای ملی/ به دنبال جهانیسازی استعدادهای ورزشی هرمزگان هستیم

برگزاری نخستین نشست بررسی مدیریت هوشمند انرژی در صنایع

آزادسازی سهام عدالت، ریسک تازه بورس

بازدید نماینده مردم ابرکوه در مجلس شورای اسلامی و فرماندار ابرکوه از کارخانه صنایع آهن و فولاد سرمد

فتح قله دماوند توسط پرسنل شرکت صنایع آهن و فولاد سرمد ابرکوه

تولید و ذخایر مس و طلا در جهان و ایران؛ ضرورت برنامهریزی استراتژیک برای افزایش سهم بازار

اگر فولاد مبارکه نیروگاه نداشت...

مشارکت فولاد مبارکه در رینگ چهارم ترافیکی اصفهان

آقاجانلو: اجرای طرحهای ملی اولویت یابد

سرمست: پیگیر بازگشت درآمدهای مالیاتی مس سونگون به استان هستیم

در مجمع عمومی عادی سالیانه شرکت فولاد آلیاژی ایران (فولاژ) چه گذشت؟

شرکتهای فولادی حیاط خلوت سیاسیون نیست

تحقق هدفگذاری فروش «ارفع»/ ضرورت نظارت بر اجرای مصوبات بخش تولید

رشد ۱۳ درصدی حجم صادرات آهن و فولاد ایران در ۴ ماهه نخست امسال/ جزئیات تحلیلی حجم و ارزش صادرات محصولات زنجیره فولاد

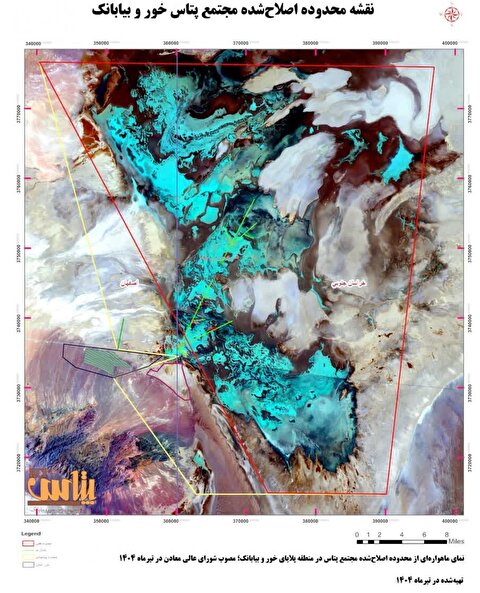

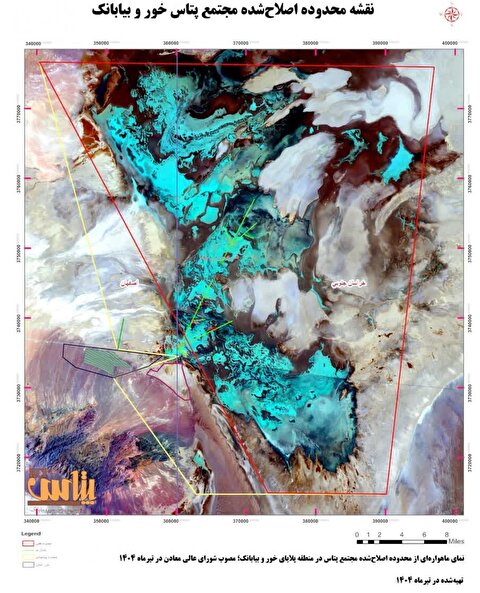

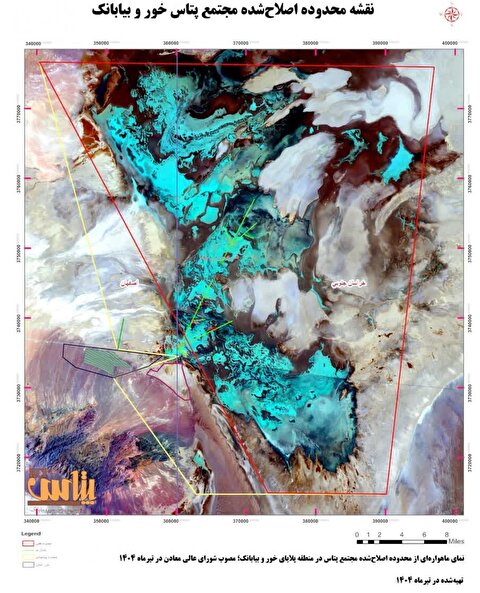

آغاز تحولات اکتشافی با مشارکت بخش خصوصی/ حرکت از اقتصاد منبعمحور به دانشمحور

فروش ۹۵۶ هزار تن بریکت گرم و درآمد ۱۷.۷ همتی در نیمه دوم ۱۴۰۴

انجام ۷۶ میلیون تن عملیات معدنی در معدن جانجا/ بزرگترین هیپ لیچینگ خاورمیانه در حال احداث